Cyb3r Days 2020

Jak jsem vnímal českou konferenci etického hackingu Cyb3r Days 2020 a co jsem si odnesl?

Kecám do všeho možného, trochu i do bezpečnosti, viz třeba můj poslední příspěvek pomalý SecureRandom. Ne že bych bezpečnosti extra rozuměl, ale spíš mě její opomíjení znepokojuje. Takže jsem byl nominovaný, abych se zúčastnil. Samozřejmě mi bylo jasné, že opět trochu přiživím svoji paranoiu.

Organizace

Za časů korony se konference konala pouze online. Vysílalo se přes youtube. Přednášky byly předtočené. Přijde mi to jako dobrý nápad, vyhnete se tak možným technickým problémům (alespoň některým). Záznam není (asi aby se neválel citlivý obsah volně na internetu).

Diskuse probíhala přes discord. Pro mě je to další kecálek v dnešní babylónské změti komunikátorů. Diskuse se mi líbily, byly přínosné. Lidé do přednášky nezasahovali a prostor na dotazy nebyl limitovaný. To lze určitě použít i na konferencích, kde jsou návštěvníci fyzicky přítomní. Díky tomu, že přednášky byly předtočené, tak na dotazy mohli přednášející reagovat okamžitě.

Jedna věc mi na těch online konferencích chybí dost zásadně: catering. Když si tu u toho sám naklepávám řízky, tak pak neslyším, co říkaj.

— Ondra Kučera (@ondrakucera) November 3, 2020

Z pochopitelných důvodů nejsou přestávky na kafe, respektive byly vyplněné moderátory, a nechtěl jsem o doplňující informace přijít, ale mám tak velký dům, že jsem při obstarávání svačiny ztrácel bluetooth signál na sluchátkách.

Součástí konference byla soutěž capture the flag. Osobně bych se nezvládl soustředit se na hru a zároveň konference. Nehledě na to, že nemám dostatečné schopnosti. Přesto by mě to lákalo si zkusit. Můžu dodatečně doma, jelikož šlo o volně dostupný Pwning OWASP Juice Shop.

Večerní online party jsem ne nezúčastnil. Je mi to trochu líto, ale při současné epidemii, kdy celodenní starost o děti, které nejsou ve škole, padla na manželku, by mi to přišlo sobecké.

Přednášky

Lidský firewall a fyzická ochrana perimetru (Daniel Hejda)

Celkově pěkný projev, ale vzpomněl jsem si, jak Jeanne Trojan brojila proti zbytečně dlouhému představení řečníka, pokud to není bezpodmínečně nutné. Všímal jsem si toho i u ostatních.

Bezpečák je práce na plný úvazek. Nedostatečně se simuluje. Firmy by měly investovat alespoň procento svého obratu, nejlépe deset. Ransomware je jen otázkou času, se s tím smiř. Pracují jen reaktivní režimu jako hasiči.

Kvůli incidentu hrozí poškození reputace. Logy mají mnohdy krátkou životnost. Vzpomněl jsem si na kauzu Waymo versus Uber, tam měl Google očividně dobře nastavené logy.

Zmiňoval sociální inženýrství, ale Mitnickovo Umění klamu už je asi příliš profláklá klasika nebo možná neaktuální, ale já bych ji asi se sociálním inženýrství vždycky spojil.

Kdysi jsem se divil, proč nás při auditu prudili, že máme v přízemí nedostatečně zakrytá okna, ale v době dronů je to očividně nebezpečí i ve vyšší patrech.

Hrozné je, jak dnešní hackerské nástroje už mají vymakané UI, normálně jako jakákoliv legální služba. to už není pro nějaký geeky, to je opravdu pro každého. Asi i proto, aby šlo snadněji zpeněžit. Kdo ví. Tady třeba nástroj na odhalení struktury e-mailových adres v organizaci.

Připomenutí že tor už není úplně bezpečný.

Správný člen Red Teamu musí umět vše a být elektrikář, zámečník, radioamatér, ajťák a securiťák. Já si třeba už loni pořídil na hraní Lock Pick Training Set.

Cílem přednášky nejspíš bylo vyděsit a přesvědčit, že máte víc investovat do bezpečnosti, cehož podle mě bylo dosaženo.

Email: How do you want to be cheated today? (Boris Mutina)

Denně je na světě odesláno 300 miliard e-mailů. „Zlý“ objem převyšuje ten „dobrý“. Přednáška přinesla podrobný přehled kategorií, co všechno zlé vám může ve schránce přistát.

Skenování portů nástrojem Nmap (Petr Juhaňák)

Chtělo by to spíš nějaké cvičení, takhle to jde jedním uchem tam a druhým ven. Něco jsem si během přednášky zkusil. Mimo jiné jsem netušil, že stiskem mezerníku se vám ukáže zbývající čas skenu (ETC).

Dopady požadavků informační a kybernetické bezpečnosti a ochrany osobních údajů do strategického řízení společnosti (Jindřich Kalíšek)

Za mě možná nejlepší přednáška celé konference a povinné školení pro management. Pan Kalíšek je advokát, proto by mohl působit jako z jiného světa, ale právě tím to bylo zajímavé. Nejsem právník, takže se předem omlouvám, jestli jsem něco pomotal a ztratil v překladu.

62 % podniků zažilo v roce 2018 útoky na bázi phishingu a sociálního inženýrství. Čí je to vina?

Omyly C-Level managementu:

- Nejsme na IS závislí.

- Nemáme žádnou povinnost se tím zabývat.

- Překvapení, že lidé nepostupují podle řídících dokumentů.

- Bezpečnostní oddělení se nechá dělat bezpečnostní opatření. Nemůžou přeci sami sebe kontrolovat.

C-Management je pro společnost nebezpečnější než řadový zaměstnanec.

Statutární orgán má zákonnou povinnost i když tomu nerozumí. BOZP taky firmy nechávají dělat třetí strany.

Citace z ISO/IEC 27001:2013 (ponechám stranou že ISO normy nejsou zdarma k dispozici).

Users are responsible for its correct application. Compliance with an International Standard does not in itself confer immunity from legal obligations.

Za české právo alespoň § 52 odst. 1 zákona č. 90/2012 Sb. o obchodních korporacích

Při posouzení, zda člen orgánu jednal s péčí řádného hospodáře, se vždy přihlédne k péči, kterou by v obdobné situaci vynaložila jiná rozumně pečlivá osoba, byla-li by v postavení člena obdobného orgánu obchodní korporace.

Nařízení Zákona č. 181/2014 Sb. Zákon o kybernetické bezpečnosti by šlo analogicky uplatňovat i na ty, co nejsou přímo dotčeni.

Národní úřad pro kybernetickou a informační bezpečnost (NÚKIB) má na svém webu podpůrné materiály. Například Minimální bezpečnostní standard v 1.0. Nemají ovšem charakter zákona. Dle opakovaných vyjádření NÚKIBu (pan Kučínský) NÚKIB nehodlá kontrolovat nic, co není v zákoně a vyhlášce.

Někdo z návštěvníků doporučoval ještě National Institute of Standards and Technology (NIST) Manufacturers Guide to Cybersecurity for Small and Medium-Sized Manufacturers, což mi přišlo až příliš stručné.

Byť to možná nebylo tak přímo řečeno, vycítil jsem mezi řádky zajímavou spekulaci, že útok, jako byl tento, lze naplánovat ne jako teroristicky motivovaný, ale využít ho při obchodování na burze. Saudi stock market dives, crude futures to jump after drone attack on oil plants.

Penetrační testy a Bug Bounty program (Jindřich Šlisík)

Kvalitní penetrační test stojí 10 až 30 tisíc dolarů. Tak si dokážete představit, co dostanete za 100 tisíc korun. Důležité si uvědomit, že penetrační test se dělá v nějakém konkrétním čase. Bug Bounty program běží stále.

Podívejme se na hackerone stránku o Basecampu pro představu, jaké zranitelnosti byly hlášeny a jaká odměna za ně byla vyplacena.

Red Teaming SQL Server (Marek Chmel)

Tématika SQL Server a jeho správy jde úplně mimo mě, takže bez komentáře.

Autentizační metody odolné phishingu (Michael Grafnetter)

Propaguje čipové karty, ale je si vědom omezené podpory na mobilních telefonech.

Jedna z přednášek, která mě přivedla k inventuře mých prostředků. Od CZ.NIC a jejich MojeID jsem dostal zdarma FIDO token pro přihlášení do Národního bodu pro identifikaci a autentizaci (NIA). Tak nic není zdarma. Budu používat pro přihlášení do státní správy MojeID, takže si mě „koupili“. Přijde mi to jako fér obchod. Tak jsem alespoň zkusil využít token, kde se dalo. Funguje pro gmail, twitter, facebook, github a bitbucket. Neumí amazon a linkedin (kde si navíc můžete nastavit bohužel pouze jediný 2FA prostředek). Plus jsem požádal helpdesk o nastavení podpory FIDO2 ve firemní ADD.

FIDO2 lze použít i pro ssh.

Od Android 7 (API 24) je k dispozici FIDO2 API for Android. Všechny mobily krypto procesor nemají, ale momentálně už google certifikuje sílu biometrického zabezpečení a pouze zařízení s nálepkou strong můžou vystavovat biometrické API (případně FIDO2 API) pro aplikace, viz Measuring Biometric Unlock Security.

Na webauthn.io najdete demo a knihovny k Web Authentication.

Poznamenal jsem si i Initial OpenID Connect Enhanced Authentication Profile (EAP) Specifications

Keynote (Paula Januszkiewicz)

Anglická keynote druhého dne. Jak si obecně všímám řečníků a hledám inspiraci, tak musím říct, že Paula Januszkiewicz je profík! Pěkný obraz, světlo i zvuk! Hrnek a počítač s logem firmy nenásilně rámuje přednášku a podprahově dělá reklamu.

Keynote nemá prezentaci, což není nic neobvyklého, ale bylo složité sledovat čísla (v rozhlasu vědí, že to je problém a snaží se čísla používat co nejméně).

Vzhledem k epidemii a vyšší míry práce z domova, lidé používají pro práci soukromá zařízení, které mají mnohdy děti na hraní.

Nepochopil jsem, jestli hackeři nebo uživatelé nečistí automatic destinations (naposledy otevřené), ale využít jde určitě na obě strany. Zdůraznila, jak je důležité umět udělat memory dump.

Adventures in Underland: Hacker Tricks to Stay Under the Radar and Their Countermeasures (Paula Januszkiewicz)

Navazuje na svou keynote a o memory dumpu mluví ve své přednášce. Nezvládal jsem pozorovat a zároveň si dělat poznámky.

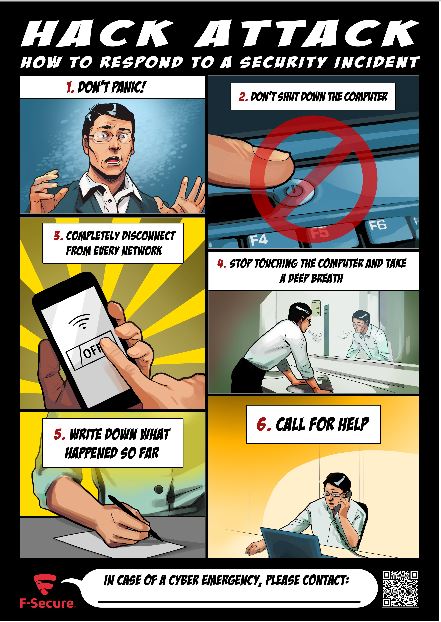

Za celou konferenci už několikáté varování, že v případě útoku je klíčové nevypínat počítač.

Zdroj: What you actually need to do if you’re hacked

Ukazuje možnosti forenzní analýzy. Například obnovení smazaných malých souborů a to i v případě, že jsou přepsané random daty.

Celé to působí jako reklama typu: tohle je tak složité, že to bez nás nezvládnete. Je pravdou, že podobné znalosti musíte stovky a tisíce hodin trénovat. Nakonec si je rádi zavoláte a zaplatíte. Já určitě ano.

Je dobré mít povědomí o tom, že něco takového existuje. Můžete si pouštět tooly, ale pokud tomu pořádně nerozumíte, tak je otázka, jestli některé důkazy nezničíte nebo zda by vám je uznali u soudu.

Testování bezpečnosti v době cloudu (Marek Šottlt)

Líbilo se mi uchopení prezentace jako komiks. Potřeba uvědomit si limity, co se v cloud v rámci penetračních testů může a co ne.

Lidé stále commitují hesla a tokeny. Existují nástroje jako truffleHog, co prohledávají repositáře. Vhodné nastavit si git precommit hook gitleak

Ukazoval AWS exploitation framework Pacu.

Včasná reakce a vyšetření incidentu v Microsoft Threat Protection (Jan Pilař)

Nejvíc mě šokovalo, že podle IBM v roce 2019 trvá identifikovat průnik průměrně 206 dní.

Trendy DDoS útoků v roce 2020 (Nicol Daňková)

Vůbec jsem během roku nezaznamenal přestřelku Turecko/Řecko, která vyřadila i linku 112.

V únoru proběhl největší doposud viděný DDoS útok na AWS o síle 2,3 Tbps.

V březnu útok na 44 pařížských nemocnic.

Samozřejmě Bělorusko, volební komise a nefunkční sociální sítě.

Platí doporučení neplatit výkupné, podpoříte tím rozvoj skupin a riskujete, že se k vám vrátí jako k dobrým zákazníkům.

Hodně se útočí přes DNS, ale zaujalo mě, že protokol NTP umožňuje zesílení (Amplification ratio) přes 550.

Webhacking, XSS, password managery a na čem trénovat (Roman Kümmel)

Útok XXS je hodně známý, ale podceňovaný. Snadno vede k únosu ID tokenu. Používejte manažery hesel, ale dávejte pozor, nezapínejte automatické vyplňovaní. To tedy zapnuté nemám, ale ukazovaný útok s podvrženou změnou atributu action u formuláře bych asi nepoznal. Bylo dobré vidět, ale řešilo by nastavení Content Security Policy form-action respektive script-src. Jenže nastavení by muselo být správné (to se prý ne často vidí) a není to podporované ve všech prohlížečích.

Hodně proti CSRF: Cross-Site Request Forgery v nových prohlížečích pomůže Same-site cookies.

Nejen XSS můžete zdarma trénovat na serveru PenterepMail.

Obcházení bezpečnostních funkcí Windows (Jan Marek)

Z ukázky, jak prezentaci nedělat, byly nekonečné animované gify.

K samotnému tématu, omezte viditelnost serverů mezi sebou, ať se útočník nemůže snadno pohybovat po síti.

Ukazoval powershell kouzla, ale už jsem měl hlavu jako pátrací balón a nezvládal jsem plně vnímat.

Knihy a další zdroje

Znovu připomenu Pwning OWASP Juice Shop. Dále Cyber Rangers Podcast na spotify či apple.

Z knih doporučovali:

- Red Team Field Manual (RTFM) (Ben Clark)

- Blue Team Field Manual (BTFM) (Alan J. White, Ben Clark)

- The Hacker Playbook: Practical Guide To Penetration Testing (Peter Kim)

Závěr

Konference byla povedená a to i v online režimu. Cena vstupného mi přijde přiměřená. Že zapracuje moje paranoia, s tím jsem počítal. Pořád platí, že stojíte-li někomu za cílený útok, máte malou šanci se ubránit. Ale proč nechávat klíč pod rohožkou, že? Podobné seance mě vždycky inspirují, že udělám malou revizi svých účtů. Nemám ambice být členem Red nebo Blue týmu, ale důležité mít povědomí o tom, co všechno je možné.